Le réseau TOR

Dernière modification : Dimanche 29 Mars 2015

(le) TOR (tue (géniale))

TOR, à quoi ça sert ?

Pour comprendre TOR (The Onion Router), il faut comprendre ce qu'est un serveur mandataire. Un serveur mandataire (ou Proxy) est un dispositif informatique qui se place entre vous et le serveur auquel vous souhaitez accéder afin de jouer le rôle d'intermédiaire et de surveiller le trafic. Pour illustrer : Entre vous qui validez l'URL pour aller sur le site de Auchan acheter une boite de petits pois et l'affichage sur votre écran du dit site il y a eu des intermédiaires de rôles diverses qui ont transmis la requête en prenant soin de bien noter que : Vous (du moins votre IP) êtes allé consulter la page de petits pois par boite de 300Gr du site de Auchan. Les serveurs mandataires sont nombreux, les FAI font tous passer vos requêtes par un proxy qui va enregistrer dans sa base de données vos petites habitudes internet.Le rôle d'un proxy peut être tout à fait honorable, placer un Proxy SQUID dans le cadre d'une école protègera efficacement les élèves de sites web potentiellement dangereux cependant vous ne pouvez contrôler les proxys externes (comme ceux utilisés par les FAI) ils sont là et vous observent.

TOR est une solution Open Source qui va donc servir à contourner ces intermédiaires, les prenant à leur propre jeu. Par extension le réseau TOR se propose aussi comme un moyen de lutter contre les attaques de type "Homme du milieu", qu'est ce qui empêche un pirate de venir se "brancher" sur la route qu'empruntent vos requêtes pour les déchiffrer? TOR propose donc un moyen de protéger les informations que vous envoyez sur internet.

Je vous entends déjà clamer haut et fort : "C'est génial! Je veux utiliser TOR!". Minute papillon! TOR, s'il apporte certains avantages, possède également son lot d’inconvénients et comme tout dispositif informatique, il y a des limites... Poursuivons.

TOR, comment ça fonctionne ?

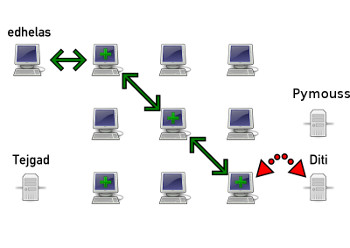

Dans "The Onion Router" il y a "Oignon" et ce n'est pas pour rien. Le réseau TOR fonctionne par couches successives de noeuds réseau dont le but est de faire transiter vos paquets (informations que vous envoyez sur internet) d'une couche à l'autre jusqu'au serveur souhaité. Ces noeuds changent à chaque fois et les échanges sont cryptés par autant de clé qu'il y a de couches sollicitées.1 - Le client (Votre PC) va récupérer les clés de cryptage des différents noeuds en partant de la fin.

2 - Le programme local TOR va s'occuper de crypter vos paquets avec les couches successives de clés et les envoyer au travers de "l'oignon"

3 - Chaque noeud utilisera la clé qui lui est propre pour décrypter une couche de cryptage et transmettre le bazar au noeud suivant.

Les différentes couches ne connaissent donc que la couche précédente d'où leur arrivent vos paquets et la couche suivante, à qui les envoyer; perdant votre adresse IP lors du cheminement et rendant votre trafic virtuellement in-traçable.

TOR, comment l'utiliser ?

Bon, finalement le réseau TOR n'est pas si ésotérique que ça, il s'agit juste de cryptages successifs traités par des intermédiaires "anonymes" mais comment fait on pour en profiter ?Je connais 2 réponses à cela : Le proxy personnel ou l'utilisation du TOR Browser.

Proxy personnel (méthode compliquée)

Tout le monde ne dispose pas du matériel ou des connaissances pour s'amuser à monter son propre proxy TOR. Si la partie matérielle peut être facilement éludée à l'aide d'une machine virtuelle ( Renseignez vous sur VirtualBox ) la mise en place passera fatalement par quelques lignes de commandes et l'installation d'une distribution linux de type Debian.Sans entrer dans les détails il suffit de récupérer l'image ISO de Debian sur le site officiel, de créer une nouvelle machine virtuelle sur VirtualBox en la démarrant sur cet ISO, de poursuivre l'installation. Une fois celui ci en place : Suivre le pas à pas décrit sur le site officiel de TOR. Ceci fait, il ne vous restera qu'à indiquer dans les paramètres de votre navigateur préféré un serveur mandataire / Proxy en saisissant l'IP de votre machine virtuelle.

Je ne détaillerai pas plus en avant cette méthode au risque d'alourdir l'article, d'autres sites web et forums d'entre-aide sont légion sur internet pour vous guider si vous choisissez cette solution.

Le TOR-Browser (méthode simple)

Il s'agit d'un bundle comprenant une version modifiée de Firefox avec un programme TOR embarqué qui s'occupe de faire tout le travail. L'installation est d'une simplicité biblique :- Téléchargez l'installeur sur le site officiel

- Exécutez le.

- Demandez à TOR de se connecter au réseau lors du premier lancement

That's all folks.

A chaque fois que vous utiliserez le TOR-Browser votre navigation se ferra par le réseau TOR.

Pour plus de détails consulter la documentation officielle.

TOR, quelles en sont les limites?

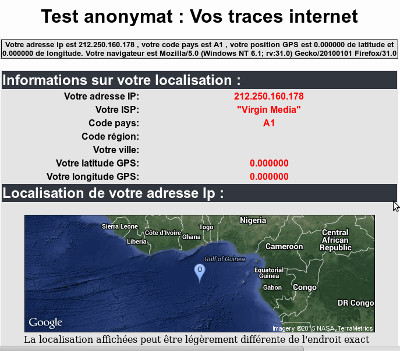

Avant de vous lancer corps et âme dans l'installation de TOR ou TOR-Browser il est bon de savoir de quoi TOR ne vous protège pas et quelles en sont les failles.L'homme du milieu (encore lui!)

Ce système offre une solution contre ce type d'attaque mais il y reste vulnérable en un point. Lorsque "l'oignon est totalement épluché" votre paquet TCP transite du dernier noeud réseau vers le serveur que vous cherchez à joindre. De ce fait il devient vulnérable sur cette étape là.Évidemment pour pouvoir appliquer une telle attaque il faut arriver à identifier le dernier noeud réseau ce qui n'est pas donné à tous mais pas impossible non plus.

TOR ne protège que ce qui passe par TOR

Ca parait évident dit comme ça mais tout ce que vous pourrez utiliser en dehors de TOR-Browser ne sera pas protégé. Ceci vaut également pour les plugins Chrome et Firefox. The TOR Project déconseille fortement l'installation de plugins sur leur navigateur car vous ne pouvez contrôler ce que ces programmes tiers envoient sur internet et à qui ils les envoient. Personnellement (vu que TOR-Browser est un FireFox) je n'ai pas vu d'inconvénient à utiliser Ghostery, AdBlock Edge ou NoScripts pour ce test mais c'est à vous de décider s'il est souhaitable ou non d'installer des programmes tiers dans votre navigateur.Le blocage

Du fait de son efficacité le réseau est utilisé autant par des personnes en mal d'intimité que par des organismes malveillants.La NSA a d'ailleurs placer plusieurs relais afin d'essayer de contrôler une partie de trafic. Néanmoins certains sites web bloquent les IP masquées par ce réseau (Twitter, Wikipedia pour la rédaction d'articles, OVH...), et des pays interdisent directement son utilisation (Chine, Russie).